ConoHa VPSのスタートアップガイドはCentOSを適用したときの説明です。そこで、UbuntuをOSに選んだ私が、備忘録として設定手順に関するメモを作成しました。基本的にCentOSと大きな違いはありませんが、参考にしてください。

以下、ConoHa VPSのスタートアップガイドです。右も左もわからない状態で大変お世話になりました。

ここからは、初心者の私が迷った内容を加えながら説明したいと思います。Ubuntuでなくても、導入でひっかかっている方は是非御一読ください。

なお、特にセキュリティー設定が終わっていない段階では、サーバーを使わないときにVPSサーバーをシャットダウンするようにしましょう。設定前の無防備な状態で起動したままにするのは危険です。

0.VPSサーバーでDjangoを始めてみたシリーズ

この記事は「VPSサーバーでDjangoを始めてみたシリーズ」の記事です。一連の記事は、以下のリンク集を参照してください。

1.スタートアップガイドの内容

スタートアップガイドの内容は以下の通りです。一番最初の「VPSを追加する」は、追加でVPSのプランを申し込む手順なので、新規で申し込んだ私には不要です。

2番目の「起動・再起動・シャットダウン」はConoHaのコントロールパネル(ログイン画面)で、起動などの操作をする方法が説明されています。

そして、3番目の「SSH接続でVPSにログインする」から環境設定が始まります。

- ・VPSを追加する

- ・VPSの起動・再起動・シャットダウン

- ・SSH接続でVPSにログインする

- ・コンソールを使う

- ・公開鍵認証を設定する

- ・一般ユーザーを追加する

- ・sudoを設定する

- ・一般ユーザーで公開鍵認証を使用してSSHログインする

- ・接続許可ポートを設定する

2.セキュリティ強化の手順

セキュリティ強化の手順として、設定の基本的な流れを説明します。セキュリティ設定の方針がつかめると、理解しやすいと思います。

(1) SSHクライアントによる操作

基本的に「Tera Term」などのSSHクライアントのソフト使ってVPSサーバーを操作します。SSHクライアントでは操作の内容が暗号化されるので、セキュリティを強化することができます。なお、「Tera Term」はフリーソフトです。

VPSサーバーはConoHaのコントロールパネル上からアクセスするコンソールからでも操作できますが、基本的にはSSHクライアントソフトを使います。

(2) スーパーユーザー(root)は使わない

ユーザーは、何でも操作できるスーパーユーザーであるrootと、権限が制約される一般ユーザーに分けられます。

スーパーユーザー(root)は何でも操作できるので便利ですが、権限が大きすぎるためセキュリティ上の穴となる可能性があります。そこで、最終的にはスーパーユーザーではなく一般ユーザーでログインするように設定します。

しかし、スーパーユーザーしか使えないコマンドが使えなくなってしまうのは困ります。そこで、sudoという特別なコマンドが使える一般ユーザーを追加し、この一般ユーザーを使ってOSを操作するという方法をとります。

このように、スーパーユーザーを使わないことでセキュリティを強化できます。

さて、sudoが使える一般ユーザーは、コマンドの前にsudoを付けるとスーパーユーザーしか使用できないコマンドが使えます。

例えばシステムをシャットダウンするコマンド「shutdown -r now」は普通の一般ユーザーには使えませんが、sudoが使える一般ユーザーは「sudo shutdown -r now」と入力すればシステムをシャットダウンすることが可能です。

このように重要なコマンドの前にはsudoを付けなければならないので、誤って大切なファイルを消してしまうといった誤操作を減らすことができます。

(3) 鍵認証によるログイン

最後にパスワードによるログインから、鍵(セキュリティファイル)によるログインに変更します。パスワード方式のログインはセキュリティ上の弱点になりやすいからです。

そこで、sudoが使える一般ユーザーもパスワードによるログインを禁止し、鍵によるログインしかできないように設定します。

長くなってしまいましたが、これがスタートアップガイドの設定の流れです。

(4) ファイアウォール

最後の接続許可ポートを設定するは、ファイアウォールの設定をConoHaのコントロールパネル上で簡単に設定できるようにしたものです。ただ、コントロールパネルでは細かい設定はできません。

サーバーには外部からの入り口が複数用意されており、この入り口にはポート番号という番号が割り当てられています。しかし、開かれているポートの数だけリスクが高まりますので、ファイアウォールの設定によって、使わないポートにはアクセスできないようにします。特に昔使われていた古い規格用のポートは危険です。

また、不要なポートを閉じるだけではなく、必要に応じてポート番号を変えることもセキュリティ対策になります。例えばSSHクライアントソフトでアクセスするためのポート番号はディフォルトでは22番が割り当てられていますが、この番号を変えてしまうことが推奨されています。番号の切り替えはLinuxのコマンドで行います。

なお、ConoHaのコントロールパネルでは代表的なポートのファイヤーウォールのオン、オフをチェックだけで切り替えられる便利機能がありますが、SSHのポート番号を22番以外に変えると、この機能は使えなくなります。ConoHaの便利機能は「SSH」に22番を使うことが前提だからです。

ConoHaのコントロールパネルの機能は便利ですが、細かい設定はできません。最終的にはファイアウォールを自分で設定するようにすべきです。

(a) まずはコントロールパネルを使用して設定

最初はConoHaのコントロールパネルでファイヤーウォールの設定を行いましょう。便利な機能はどんどん使うべきです。

デフォルトでは「全て許可」にチェックが入っていますが、このチェックを外し、よく使う「SSH(22)」「Web(20, 21, 80, 443)」だけをチェックすればよいと思います。設定方法は「接続許可ポートを設定する」を参考にして下さい。

(b) 慣れたらLinuxのコマンドで設定

Linuxに慣れてきたら、ファイヤーウォールの設定を自分で行いましょう。 ConoHaのコントロールパネルで切り替えができなくなりますが、細かい設定が可能です。以下の記事でファイアウォールの説明を行っています。

ConoHa VPSにUbuntu。ufwでファイアウォール。

3.SSH接続でVPSにログインする

それでは、ここからは基本的なセキュリティ対策を行うための具体的な設定方法について説明したいと思います。まずはSSH接続について説明します。

参考公式サイト:SSH接続でVPSにログインする

SSHクライアントのソフトにはTeraTerm、PuTTY、Rloginのようなものがありますが、設定初心者であればTera Termを使いましょう。ガイドの「一般ユーザーの鍵の生成」の説明でTeraTermを使いますので楽に進められます。

4.公開鍵認証を設定する

参考公式ガイド:公開鍵認証を設定する

スタートアップガイドの「公開鍵認証を設定する」では、サーバーの追加時に設定すると説明されていますが、サーバー追加とは新しく契約を追加することですので、新規で契約するときにはこの方法をとることはできません。そこで、「サーバーの追加」ではなく「サーバーの再構築」により鍵を追加します。手順は以下の通りです。

左側の「サーバー」をクリック → 「ネームタグ」でサーバーを指定 → 「シャットダウン」 → 「サーバー再構築」

なお、この方法で公開鍵認証を設定すると鍵が追加され、自動的にパスワード認証が禁止となります。

ただ、このパスワード認証の禁止が「一般ユーザーで公開鍵認証を使用してSSHログインする」ときに問題となりますので覚えておいてください。解決方法はその時に説明します。

さて、鍵認証、SSHといった言葉になじみがない場合は非常に面倒に感じるかもしれません。しかし、無防備な状態を少しでも短くするために、最初に鍵認証を設定しておきましょう。

なお、これらの設定はSSHクライアントのソフトからログインする場合の設定です。ConoHaのコントロールパネルのコンソールからログインするときは今まで通りパスワードでログインします。

設定ミスなどによりTera Termからログイン不能になるようなことも想定されますので、そのような場合にはコントロールパネルのコンソールを利用しましょう。

5.一般ユーザーを追加する

最初に一般ユーザーを追加します。この一般ユーザーはsudoが使える一般ユーザーとし、rootの代わりに使用する予定です。

参考公式ガイド:一般ユーザーを追加する

一般ユーザーを追加するには、まず、rootでログインします。そして、adduserを使ってユーザーを追加します。以下のコードの[ユーザー名]の部分が追加するユーザーの名称です。

# adduser [ユーザー名]adduserによく似たコマンドにuseraddというコマンドがあります。

adduserでは/homeの下にユーザー名のディレクトリができますが、useraddではディレクトリはできません。ガイドではuseraddとなっていますが、adduserの方が使いやすいと思います。

また、「useradd」の場合には別途「passwd」によりパスワードを設定する必要があり面倒です。

以下、「adduser」実行後の画面です。まず、追加する一般ユーザーのパスワードを入力します。次にFull Name[]: ~Other []:までは、追加情報が特になければ空白のままでかまいません。最後にyを入力して終了です。

# adduser ユーザー名

Adding user `ユーザー名' ...

Adding new group `ユーザー名' (1001) ...

Adding new user `ユーザー名' (1001) with group `ユーザー名' ...

Creating home directory `/home/ユーザー名' ...

Copying files from `/etc/skel' ...

New password: ※パスワード入力

Retype new password: ※パスワード再入力

passwd: password updated successfully

Changing the user information for test

Enter the new value, or press ENTER for the default

Full Name []: ※Enter

Room Number []: ※Enter

Work Phone []: ※Enter

Home Phone []: ※Enter

Other []: ※Enter

Is the information correct? [Y/n] yなお、ユーザーの削除は以下の通りです。-rの指定でホームディレクトリの情報も削除されます。ホームディレクトリとは、ユーザがログインした直後にユーザが配置される場所のことです。

# userdel -r ユーザー名6. パスワードによるログインの許可

adduserで一般ユーザーを追加したら、次に鍵認証の設定を行います。

鍵認証の設定はrootによって行うこともできますし、作成した一般ユーザーによって設定することもできますが、ここでは一般ユーザーによって設定する方法を説明します。

さて、ここで注意が必要なのはConohaのご利用ガイド「公開鍵認証を設定」に従いrootの鍵を指定した場合、自動的にパスワードログインができない設定になってしまうことです。一般ユーザーは鍵の設定を行っていないので、鍵でもパスワードでもログインができない状態です。

そこで、一般ユーザーで鍵認証の設定をする前に、rootの権限で一般ユーザーにパスワードログインを許可する必要があります。

許可の設定は、rootに鍵認証でログインしたあとに、viエディタを使って「/etc/ssh/sshd_config」を編集します。etcは主に設定ファイルを入れるディレクトリです。

なお、viエディタの最初に覚えるべき基本操作は以下の5つです。

- i:編集モードに変更

- Esc:コマンドモードに変更

- 編集モードで「Back Space」:前の文字を消す

- コマンドモードで「:wq」:保存して終了

- コマンドモードで「:q!」:保存しないで終了

以下の入力によりファイル「sshd_config」を指定してviエディタを起動します。

# vi /etc/ssh/sshd_configsshd_configの中のPasswordAuthenticationをnoからyesに変更します。注意しなければならないのは、私の場合PasswordAuthenticationの記述が2カ所ありました。両方変更する必要があります。(おそらく、どちらかの1行は消してしまってよいのだと思います)

PasswordAuthentication no

↓

PasswordAuthentication yessshd_configの変更が終了したらSSH接続の設定の変更を反映します。

systemctl reload sshdこれで、一般ユーザーがパスワードを使ってログインできるようになりました。

7.sudoを設定する

ただ、今のままでは一般ユーザーが使えるコマンドは限定されているため、鍵認証の設定を行うことができません。そこで、sudoを設定します。

参考公式ガイド:sudoを設定する

sudoを使用できる一般ユーザーは、スーパーユーザーでなければ使えないコマンドであっても、コマンドの前にsudoを追加することによって、コマンドを実行できます。

sudo [コマンド]sudoの設定では、CentOSとUbuntuではコマンドが異なります。Ubuntuでは以下のいずれかの指定によりsudoグループに追加します。sudoグループに追加することにより、sudoを使用できる一般ユーザーになります。gpasswdを使う方が安全です。

#グループを追加する。 ※こちらを使う方がお勧めです。

gpasswd -a ユーザー名 sudo#グループを変更する。 ※それまで設定していたグループは上書きされるので注意が必要

usermod -G sudo ユーザー名それでは、実際に確認してみましょう。設定した一般ユーザーでログインし直し、以下のコマンドを実行してください。「shutdown -r now」はシステムをシャットダウンするコマンドです。rootではないため実行できません。

shutdown -r now一方、以下のようにsudoを頭に付けて実行するとシャットダウンできます。なお、sudoを最初に実行するときにログインした一般ユーザーのログインパスワードを入力する必要があります。

sudo shutdown -r nowこれで、先ほど作成した一般ユーザーでrootと同じことができるようになりました。

8.一般ユーザーで公開鍵認証を使用してSSHログインする

参考公式ガイド:一般ユーザーで公開鍵認証を使用してSSHログインする

この手順では、セキュリティーの強化のため、sudoグループに追加した一般ユーザーによって、以下の設定を行います。

- 「sudoグループに追加した一般ユーザー」の鍵認証によるログインを設定

- rootのログインを禁止

- 「sudoグループに追加した一般ユーザー」のパスワードによるログインを禁止

つまり、システムの内容を変更できるのは「sudoグループに追加した一般ユーザー」だけとなり、システム管理者は秘密鍵以外でのログインができなくなります。

(1) 鍵の生成

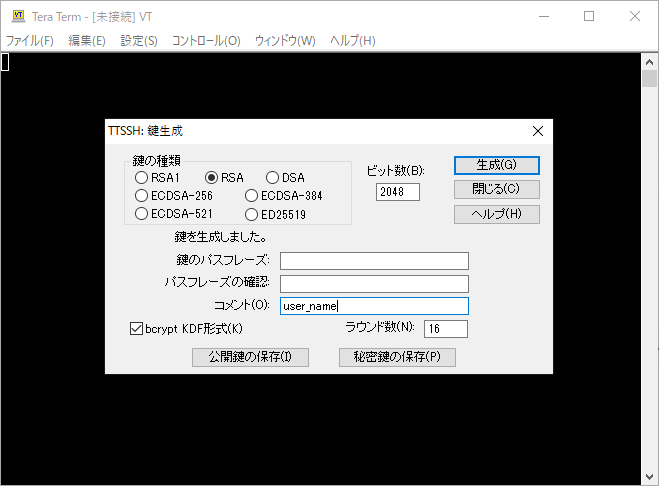

Tera Termで鍵を生成します。Tera Termの起動時に最初に表示されるウィンドウをキャンセルボタンで閉じ、黒いコンソール画面の上部ツールバーの「設定」から「ssh鍵生成」を選択します。

次に鍵の種類:RSA、ビット数:2048、bcrypt KDF形式(ビークリプト)はチェックを入れたまま、生成ボタンを押します。(生成のボタンを押す度に違う鍵が生成されます)

すると、公開鍵の保存、秘密鍵の保存がアクティブになりますので、それぞれ保存します。コメント欄には接続の内容が判断できるコメント(接続を行うユーザ名など)を入力します。

パスフレーズは鍵に紐付けられたパスワードであり、Linuxへのログインパスワードとは別物です。先ほど説明したsshd_configファイルの「PasswordAuthentication yes」は「パスワード」だけでログインする設定ですが、認証鍵にパスフレーズを設定することにより、鍵とパスフレーズを併用することができます。なお、短いパスフレーズはすぐに解読されてしまうようですので、10文字程度以上の長いものにしましょう。

bcrypt KDF形式(ビークリプト)については、当初対応していないソフトが多くトラブルがあったようですが、現在は問題になることはないようですので、チェックを入れておきましょう。bcrypt KDF形式を使用することでセキュリティが強化されます。

「公開鍵」の名前はid_rsa.pubであり、自分のPCへ一旦保存した後にサーバーに送ります。

「秘密鍵」の名称はid_rsaであり、自分のPCに保存します。これが第三者に渡ると大変ですので、メールや通信で送ったり、クラウドに保管するのはやめましょう。また、自分のPCがクラッシュすると頭が真っ白になります(経験者)ので、USBメモリなどにも保存して厳重に管理すべきです。

(2) 公開鍵のアップロード

公開鍵をサーバーにアップロードするために、一般ユーザーでパスワードによりログインします。ログインにはTera Termを使います。

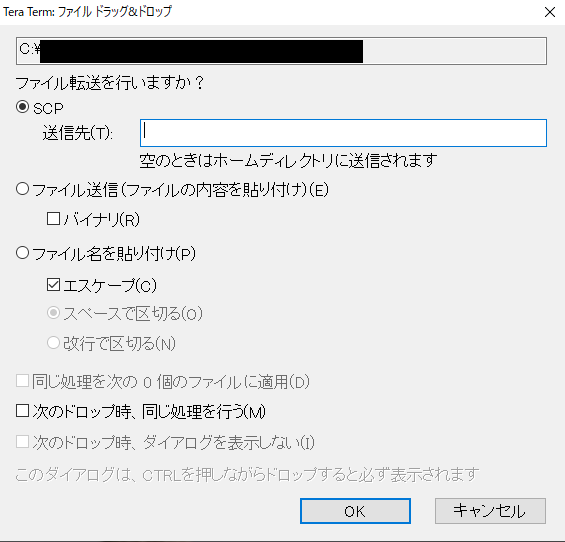

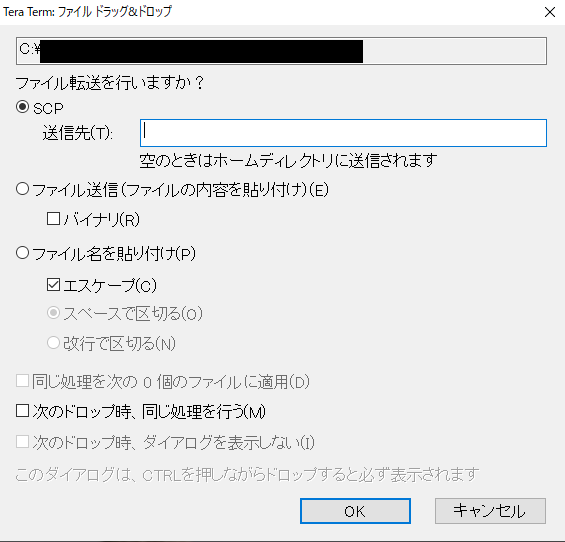

ログイン済みのTera Termの黒いコンソール画面に自分のPCの中に保存したid_rsa.pubをドラッグすると以下のウィンドウが起ち上がります。送信先には入力せず、そのままO.K.ボタンをクリックすると、カレントディレクトリである一般ユーザーのホームディレクトリにid_rsa.pubがアップロードされます。

なお、一般ユーザーのホームディレクトリは「/home/ユーザー名」です。念のため「pwd」で現在のカレントディレクトリを確認してみましょう。

$ pwd以下のように出力され「/home/user_name」に入っていることがわかります。

/home/user_name次に一般ユーザーのホームディレクトリのなかに「.ssh」というディレクトリを作り、そこに、id_rsa.pubを移動し、ファイルの名前をauthorized_keysに変更します。

以下の3行目は不要ですが、権限の関係で移動前のファイルを消すことができなかった場合には実行してください。

mkdir .ssh

mv id_rsa.pub .ssh/authorized_keys

sudo rm -f id_rsa.pub ←これは不要「rm」に「fオプション」をつけると、削除時の確認メッセージやファイルが見つからないといった警告メッセージが表示されません。fオプションはない方がよいかもしれません。

(3) ファイル or ディレクトリに対する権限の設定

chmod(change mode)により、ディレクトリ「.ssh」ファイル「authorized_keys」の権限を設定します。なお、最初に「.」がついたディレクトリやファイルは「ls」で表示されません。表示するためには「ls -a」「ls -A」を実行します。

chmod 700 .ssh

chmod 600 .ssh/authorized_keysディレクトリ「.shh」

→ 所有者の権限:7、所有者が属するグループの権限:0、その他のユーザーの権限:0

ファイル「authorized_keys」

→ 所有者の権限:6、所有者が属するグループの権限:0、その他のユーザーの権限:0

| 0 | 読込×、書込×、実行× |

| 1 | 読込×、書込×、実行○ |

| 2 | 読込×、書込○、実行× |

| 3 | 読込×、書込○、実行○ |

| 4 | 読込○、書込×、実行× |

| 5 | 読込○、書込×、実行○ |

| 6 | 読込○、書込○、実行× |

| 7 | 読込○、書込○、実行○ |

つまり、ディレクトリ「.ssh」を作ったユーザーが「.ssh」の所有者であり、Tera Termで「authorized_keys」をコピーしたユーザーが「authorized_keys」の所有者となるので、rootとそのユーザーのみが「.ssh」や「authorized_keys」にアクセスできるようになります。

なお、この設定をrootでログインして行った場合は所有者がrootとなるため、所有者を変更する設定が必要となり少し面倒になります。一般ユーザーで設定を行ったのはこのためです。

(4) 鍵を使ったログイン

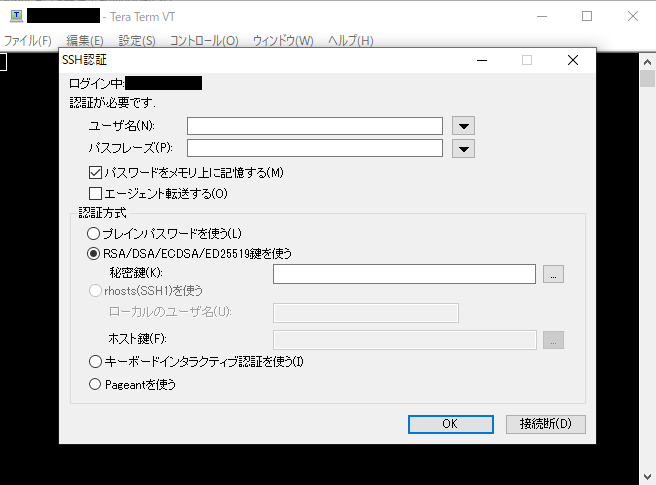

それでは、いよいよ鍵を使って一般ユーザーでログインをします。

ユーザー名には、作成した一般ユーザー名を入力します。パスフレーズには鍵作成の時に入力したパスフレーズを入力します。ユーザーを作成したときのログインパスワードではないので注意してください。

そして、「RSA/DSA/ECDSA/ED25519鍵を使う」をチェックし、自分のPC内の秘密鍵を選択し、OKボタンを押します。

これで、一般ユーザーとしてログインできます。

(5) rootログインの禁止、パスワードによるログインの禁止

rootでのログインを禁止するために、rootでログインしなおします。そして、viエディタを使って、/etc/ssh/sshd_configを編集します。この設定ファイルの場所とファイル名は覚えておきましょう。

# vi /etc/ssh/sshd_config#rootログインを禁止にする

PermitRootLogin yes

↓

PermitRootLogin no#パスワードログインを禁止にする →2カ所ある

PasswordAuthentication yes

↓

PasswordAuthentication noSSH接続の設定変更を反映します。

systemctl reload sshdこれで、システム管理者が使う「sudoグループに追加した一般ユーザー」の設定は完了しました。

9.接続許可ポートを設定する

ConoHaのコントロールパネルから簡易的なファイアウォールの設定も行っておきましょう。

参考公式ガイド:接続許可ポートを設定する

「サーバー」 → VPSの「ネームタグ」 → 「ネットワーク情報」 → 「接続許可ポート」にて使用するポートを限定します。

使用しないポートにはアクセスできないようにすることでセキュリティを強化します。まず、コントロールパネルの「全て許可」のチェックを外します。そして、「SSH(22)」「Web(20, 21, 80, 443)」だけをチェックします。

サーバーの使用用途によって許可するポートを指定し直してください。ポートの指定が一目で分かり設定変更しやすいのが特長です。

以上で、ConoHaのスタートアップガイドにそった設定は終了です。最低限のセキュリティ設定は完了しました。

これで、「セキュリティ対策が全くできない超初心者」を狙うハッカーからの攻撃は防御することができます。

なお、セキュリティ対策ではSSHのポート番号は22から他の番号に変更した方がよいとされていますので、その場合はコントロールパネルの設定を「全て許可」にもどし、自分でファイヤーウォールの設定を行う必要があります。

他にも、TCP WrapperでアクセスできるIPアドレスを制限したり、PAMにより認証方式を一括管理したりできますので、状況に応じてセキュリティを強化して下さい。攻撃側も「最低限のセキュリティ」は当然想定範囲内なので、十分に注意しましょう。

10.最後に設定をイメージ保存

さて、ここまで設定できたらイメージ保存しておきましょう。コントロールパネルの「サーバー」から以下の設定メニューのアイコンでシャットダウンすると、イメージ保存が選択できるようになります。

イメージ保存を選択すると以下のウィンドウが現れますので、VPSを選択し、「Startup-Guide」といった保存内容がわかるネームタグで保存します。日本語、空白は使えません。なお、日付は後でイメージリストから確認できますのでファイル名に加える必要はありません。

ConoHaのVPSサーバーではイメージ保存機能が無料で使えるので大変便利です。トラブルがあった場合には「サーバー再構築」から「イメージ選択」で「保存イメージ」を選べば復旧できます。

なお、イメージファイルの削除など詳しい使い方は以下の公式ガイドを参照してください。

11.公開鍵についての追記

公開鍵の設定については、スタートアップガイドに近い手順にするために、一般ユーザーでログインして設定を行う方法をとっています。そこで、rootでログインして設定する方法についても説明します。

また、ConoHaの「サーバーの再構築」における自動設定では、何が自動設定されているのかを具体的に説明したいと思います。

(1) rootによる一般ユーザーの鍵設定

一般ユーザーの公開鍵の設定では、「/home/ユーザー名/.ssh」に「authorized_keys」というファイル名称で保存すればよいので、一般ユーザーでログインしなくても、rootでログインし、「id_rsa.pub」を「/home/ユーザー名」にアップロードすれば同じことができます。具体的には下図の送信先を「/home/ユーザー名」とします。

この方法では、一般ユーザーのためにパスワードによるログインを一時的に解除する必要はありません。

あとは、rootでログインしたまま、最初に「/home/ユーザー名」に入ってしまえば、同じような手順で一般ユーザーの鍵の設定ができます。

cd /home/ユーザー名/

mkdir .ssh

mv id_rsa.pub .ssh/authorized_keys

chmod 700 .ssh

chmod 600 .ssh/authorized_keysただし、ここで作ったディレクトリ「.ssh」とファイル「authorized_keys」は所有者と所属グループがrootになっています。これでは新しく作成した一般ユーザーからアクセスできなくなってしまいます。

実際に「/home/ユーザー名」の中の「.ssh」をlsで確認してみましょう。aオプションは先頭がピリオドのファイルやディレクトリも表示でき、lオプションはファイルの属性を確認することができます。

# ls -a -llsのaオプション、lオプションで確認してみると、以下のように表示されます。1番目のrootが「所有者」、2番目のrootが「所有者のグループ」です。

最後の「.ssh」はディレクトリ名です。最初の「d」はディレクトリであることを示します。1番目のrootが所有者、2番目のrootが所有者のグループです。また、「rwx------」は許可属性です。

drwx------ 2 root root 4096 Oct 14 23:29 .sshでは、ディレクトリ「.ssh」の中のファイルもlsで確認してみましょう。

# ls -l .sshauthorized_keysはファイルなので、最初は「-」と表示されます。

-rw------- 1 root root 395 Sep 30 15:36 authorized_keysこのままでは、一般ユーザーが秘密鍵を使うことができませんので、chown(change owner)により、所有者とグループを変更します。-Rオプションは.sshだけではなく、その下のファイルやディレクトリの所有権も変更するオプションです。

「:」の前のuser_nameが所有者、「:」の後のuser_nameが所有者のグループです。

chown -R user_name:user_name .ssh #ディレクトリの中のファイルも所有者を変更もう一度、確認すると変更されていることがわかります。

# ls -a -ldrwx------ 2 user_name user_name 4096 Oct 14 23:29 .ssh# ls -l .ssh-rw------- 1 user_name user_name 395 Sep 30 15:36 authorized_keysこの方法は、後でユーザーを追加するときにも応用できますので、マスターしておいて下さい。

(2) rootの鍵設定

rootの鍵の設定はConoHaのサービスを使って自動設定しました。具体的には「サーバーの再構築」によりコントロールパネルから鍵を指定します。

この方法はサービスにより自動で設定が更新されるため内容が分かりにくいですが、以下の設定が行われます。

- rootのホームディレクトリ「/root」の中にディレクトリ「.ssh」を作り、「/root/.ssh」の中に公開鍵「authorized_keys」を自動生成し、rootの鍵の設定を行う。

- 「/etc/ssh/sshd_config」の「PasswordAuthentication yes」が「PasswordAuthentication no」に設定され、パスワードによるログインが禁止される。

したがって、自分でrootに別の鍵を設定したい場合には「/root/.ssh/authorized_keys」を入れ替えれば鍵を変更できますし、「/etc/ssh/sshd_config」の内容を書き換えればパスワードによるログインの許可・不許可を切り替えられます。

なお、サービスの自動設定で作成した公開鍵は、ConoHaの「サーバーの再構築」で全く同じ鍵を復旧できるようです。もし、「/root/.ssh/authorized_keys」を書き換えてしまっても、「サーバーの再構築」で復旧しましょう。

私が実際にレンタルしたVPSサーバー

私が実際にレンタルしたVPSサーバーはConoHa VPSです。私は1GBのプランを申し込みました。VPSサーバーは一般のレンタルサーバーと異なりOSやアプリケーションを自由に設定できるので、Pythonで計算した結果をサイトに表示することもできます。

なお、ConoHa VPSの特長として、サーバーのディスクイメージを丸ごとバックアップできるイメージ保存機能を無料で使用することができます。コードを変更して元に戻せなくなった場合にも安心です。

また、ConoHa VPSは途中でプランをスケールアップできるだけでなく、スケールダウンすることもできます。つまり、2Gプランを1Gプランに変更することができます。ただし、512MBプランだけはスケールアップ・ダウン機能が使用できないので注意してください。

また、初期費用なしで3日だけ借り、3日分の費用だけ払うといったことも可能なので気軽に始められます。※時間課金(月の上限額は決まっています)

私からの友達紹介でクーポンをゲット

なお、以下のリンクから入ると、私からの友達紹介の扱いとなり1000円分のクーポンが支給されます。リンク先には「友達紹介」といった表記がないので「友達紹介」が適用されているのか不安になりますが大丈夫です。登録終了後にログインしたユーザーTop画面を確認すると支給されたクーポン1000円が表示されるはずです。

なお、友達紹介では個人情報が紹介者には開示されないので安心してご利用ください。

その他

液晶ペンタブレットを購入しました

(1) モバイルディスプレイを買うつもりだったのに激安ペンタブレット購入

以下、私が光回線を導入した時の記事一覧です。

(1) 2020年「光回線は値段で選ぶ」では後悔する ←宅内工事の状況も説明しています。

(2) NURO光の開通までWiFiルーターを格安レンタルできる

(3) NURO光の屋外工事の状況をご紹介。その日に開通!

(4) 光回線開通!実測するとNURO光はやっぱり速かった

(5) ネット上のNURO光紹介特典は個人情報がもれないの?